Ağ Güvenliği | WEP, WPA/WPA2

Değerli arkadaşlar, merhaba! Bu yazımızda sizlere WEP, WPA ve WPA2 kavramlarından bahsedeceğiz.

WEP/WPA

WEP (Wired Equivalent Privacy – Kablolu Eşdeğer Gizlilik), IEEE 802.11 kablosuz ağları için bir güvenlik algoritmasıdır. WEP'in amacı, geleneksel bir kablolu ağ ile karşılaştırılabilir veri gizliliği sağlamaktı. 10 veya 26 heksadesimal sayı içeren (40 veya 104 bit) bir anahtara sahip olan WEP, bir zamanlar geniş çapta kullanımdaydı ve kullanıcılara yönlendirici konfigürasyon araçları tarafından sunulan ilk güvenlik tercihi idi.

WEP ile iki kimlik doğrulama yöntemi kullanılabilir: Açık sistem kimlik doğrulaması ve paylaşımlı anahtar kimlik doğrulaması. Açık Sistem kimlik doğrulamasında, WLAN istemcisi kimlik doğrulama sırasında erişim noktasına kimlik bilgilerini sağlamaz. Paylaşımlı Anahtar kimlik doğrulamasında, WEP anahtarı kimlik doğrulaması için dört aşamalı bir meydan okuma-karşılık verme yöntemi kullanılır.

- İstemci, erişim noktasına bir kimlik doğrulama isteği gönderir.

- Erişim noktası, açık metin bir meydan okuma ile cevap verir.

- İstemci, yapılandırılan WEP anahtarını kullanarak meydan okuma metnini şifreler ve başka bir kimlik doğrulama isteği ile geri gönderir.

- Erişim noktası, gelen isteğin şifresini çözer ve bu meydan okuma metni ile eşleşirse erişim noktası olumlu bir cevap gönderir.

Kimlik doğrulama ve ilişkilendirme sonrasında önceden paylaşımlı WEP anahtarı, RC4 ile veri frame’lerini (çerçevelerini) şifrelemek için de kullanılır.

İlk bakışta, paylaşımlı anahtar kimlik doğrulaması, açık sistem kimlik doğrulamasından daha güvenli gibi görünebilir çünkü ikincisi gerçek bir kimlik doğrulama sunmaz. Ancak durum aslında tam tersidir. Paylaşımlı anahtar kimlik doğrulamasında, meydan okuma çerçevelerini yakalayarak el sıkışma için kullanılan ana akışı türetmek mümkündür. Bu nedenle veri, paylaşımlı anahtar kimlik doğrulamasıyla daha kolay bir şekilde ele geçirilebilir ve verinin şifresi çözülebilir. Gizliliğin öncelikli olduğu durumlarda, WEP kimlik doğrulaması için paylaşımlı anahtar kimlik doğrulaması yerine açık sistem kimlik doğrulamasının kullanılması önerilir. Ancak bu aynı zamanda herhangi bir WLAN istemcisinin erişim noktasına bağlanabileceği anlamına gelir. (Her iki kimlik doğrulama mekanizması da zayıftır, paylaşımlı anahtar kullanan WEP, WPA / WPA2 lehine kaldırılmıştır.)

RC4 bir dizi şifresi olduğundan, aynı trafik anahtarı asla iki kez kullanılmamalıdır. Açık metin olarak iletilen bir IV'nin amacı herhangi bir tekrarı engellemektir ancak 24 bitlik bir IV, tekrarı yoğun bir ağda sağlayacak kadar uzun değildir. IV'nin kullanılma şekli de WEP'i saldırılara açık hale getirir. 24-bit IV kullanıldığında 5000 paketten sonra aynı IV'nin tekrar etme ihtimali %50'dir.

NOT: IV, “Initialization Vector” yani “Başlatma Vektörü”nün kısaltmasıdır.

Şifreli tünelleme protokollerinin (Örneğin; IPSec, Secure Shell) kullanılması, güvensiz bir ağ üzerinden güvenli veri iletimi sağlayabilir. Bununla birlikte kablosuz ağın güvenliğini geri kazandırmak amacıyla WEP için değişiklikler geliştirilmiştir.

WPA veya WPA2'yi kullanamayan bazı donanımlarda hem IV değeri hem de anahtar 128 bite genişletildi. Yinelenen IV eksikliğini ortadan kaldırmanın yanı sıra kaba kuvvet temel saldırılarını durdurması umuluyordu. Genel WEP algoritmasının eksik olduğu (ve sadece IV ve anahtar boyutlarının değil) ve daha da fazla düzeltme gerektirdiği anlaşıldıktan sonra hem WEP2 adı hem de orijinal algoritma sonlandırıldı.

WEPplus yalnızca, kablosuz ağ bağlantısının her iki ucunda da kullanıldığında tamamen etkilidir. Bu kolayca uygulanamadığından, ciddi bir sınırlama olmaya devam etmektedir. Ayrıca tekrarlama saldırılarını muhakkak engellemez ve zayıf IV'lere dayanmayan sonraki istatistiksel saldırılara karşı etkisizdir

Dinamik WEP, 802.1x teknolojisi ve Genişletilebilir Kimlik Doğrulama Protokolü kombinasyonunu ifade eder. Dinamik WEP, WEP anahtarlarını dinamik olarak değiştirir. 3Com gibi birkaç satıcı tarafından sağlanan, satıcıya özgü bir özelliktir.

WPA/WPA2

WPA/WPA2 (Wi-Fi Protected Access – Wi-Fi Korumalı Erişim), güvenlik protokol ve sertifika programlarıdır. Wi-Fi İttifakı bu programları bir önceki sistem olan WEP’deki ciddi zayıflıklara karşı geliştirmiştir.

WEP güvenlik sorunlarına önerilen çözüm WPA2'ye geçmektir. WPA, WPA2'yi destekleyemeyen donanım için ara çözümdür. Hem WPA hem de WPA2, WEP'ten çok daha güvenlidir.

WPA (Bazen IEEE 802.11i standardı olarak da isimlendirilir) 2003 yılında kullanıma sunulmuştur. Wi-Fi İttifakı daha güvenli ve karmaşık olan WPA2‘yi ise 2004 yılında kullanıma sunmuştur. Wi-Fi’ye eklenen özelliklerden olan WPS (Wi-Fi Protected Setup - Wi-Fi Korumalı Kurulum)’deki bir kusur yüzünden WPA ve WPA2 birçok durumda bypass edilebilir hale gelmiştir. WPS kullanmadan uygulamaya koyulan WPA ve WPA2 protokolleri ise güvenlik açıklarına karşı daha dayanıklıdır.

WPA protokolü IEEE 802.11i standardını sıklıkla uygular. Özellikle, TKIP (Temporal Key Integrity Protocol - Tekli Şifrelemede Geçici Anahtar Bütünlüğü Protokolü) WPA içinde benimsenmiştir. WEP manuel olarak kablosuz erişim noktalarına veya cihazlarına girilmesi gereken 40 veya 104 bit şifreleme anahtarı kullanmaktadır. TKIP ise dinamik olarak her pakette yeni bir 128 bitlik anahtar oluşturmaktadır.

WPA aynı zamanda mesajda bütünlük kontrolü de yapmaktadır. Bu kontrol bir saldırganın veri paketlerini değiştirmesini veya tekrar göndermesini önler. Bu kontrol WEP üzerinde kullanılmış olan CRC (Cyclic Redundancy Check – Döngüsel Artıklık Denetimi) protokolünün yerini almıştır. CRC’nin en önemli kusuru işlediği paketler için yeterince güçlü bir veri bütünlüğü garantisi sağlamamış olmasıdır. Düzgün şekilde uygulanmış bir MAC (Message Authentication Codes – Mesaj Doğrulama Kodu) ise tüm bu sorunları çözmektedir, fakat MAC çok fazla hesaplama gerektirmektedir ve eski tip ağ kartları bunu kaldıramamaktadır. WPA’ nın kullandığı mesaj bütünlük algoritmasının ismi ise Michael’dir. Michael, CRC den çok daha güçlü bir algoritmadır, fakat WPA2’de çok daha güçlü bir algoritma kullanılır. Araştırmacılar eski protokol olan WEP'in zayıflıklarından ve Michael'ın sınırlamalarından dolayı WPA'yı da etki altına alan bir kusur bulmuşlardır. Kusura göre, küçük paketlerden keystream’i (anahtar akışı) geri almakta başarı sağlanamamaktaydı. Bu kusur sistemi tekrar enjeksiyon ve spoofing saldırılarına açık hale getirmekteydi.

WPA2, WPA’nın yerini almıştır. WPA2, özellikle CCMP’yi (AES bazlı güçlü bir şifreleme modu) zorunlu olarak desteklemektedir.

WPA3, WPA3-Kurumsal (WPA3-Enterprise) modunda 192 bir şifreleme gücüne eş değer bir şifreleme kullanmaktadır. WPA3-Kişisel (WPA3-Personal) modda ise minimum şifreleme algoritması olarak CCMP-128 (CCM modunda AES-128) kullanımını zorunlu kılar. Ayrıca WPA3 standardı Önden Paylaşımlı Anahtar (Pre-shared Key -PSK) değişimini, IEEE 802.11-2016'da tanımlanan Eş Zamanlı Eşit Kimlik Doğrulama (Simultaneous Authentication of Equals) ile değiştirir. Bu da kişisel modda başlangıç anahtar değişiminin daha güvenli olmasını ve ileri gizliliği sağlar. Wi-Fi İttifakı, WPA3'ün zayıf parolalardan kaynaklanan güvenlik sorunlarını azaltacağını ve görüntü arayüzü olmayan cihazların kurulumunu basitleştireceğini iddia etmekte.

Paylaşımlı anahtarlı olarak kullanılan WPA ve WPA2 eğer kullanılan parola zayıf ise şifre kırma saldırılarına karşı korunmasız olacaklardır. Kaba kuvvet saldırılarından korunmak için tamamen rastgele seçilmiş 20 karakterden (95 karakter içerisinden seçilen) oluşan bir parola yeterli olacaktır. Zayıf parolaları kaba kuvvet saldırıları ile kırmak için Aircrack Suite kullanılabilir. Maksimum 112 byte yük taşıyan paketler sisteme, Port Scanner kullanılarak enjekte edilebilir.

Şimdi dilerseniz kendi ev ağımızı nasıl koruyacağımıza göz atalım. Bunu yapmadan önce şu blogu lütfen okuyun: https://blog-cyberworm.com/blog/iot-guvenligi

Ağ Güvenliği

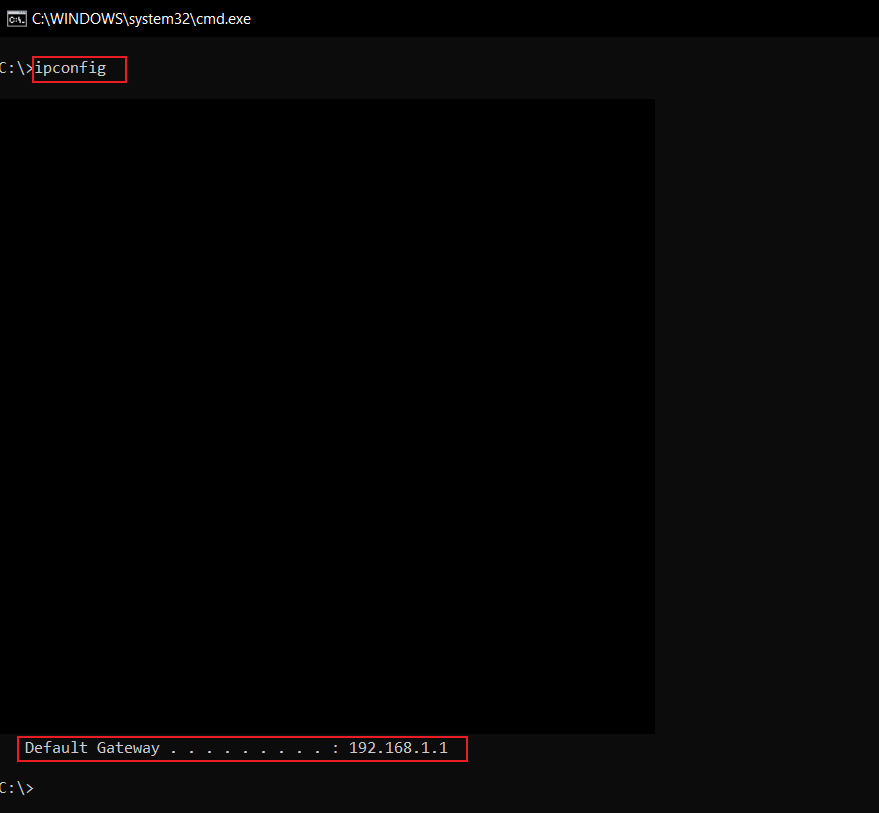

Öncelikle bağlı olduğumuz modemin arayüzüne girmemiz gerekiyor. Bunun için terminal açmanız ve 'ipconfig' yazmanız gerekir. Orada 'Default Gateway' kısmının karşısında yazan IP adresini tarayıcıya yapıştırabilirsiniz. Default Gateway'in ne olduğunu öğrenmek istiyorsanız buyurun: Ağ Cihazları

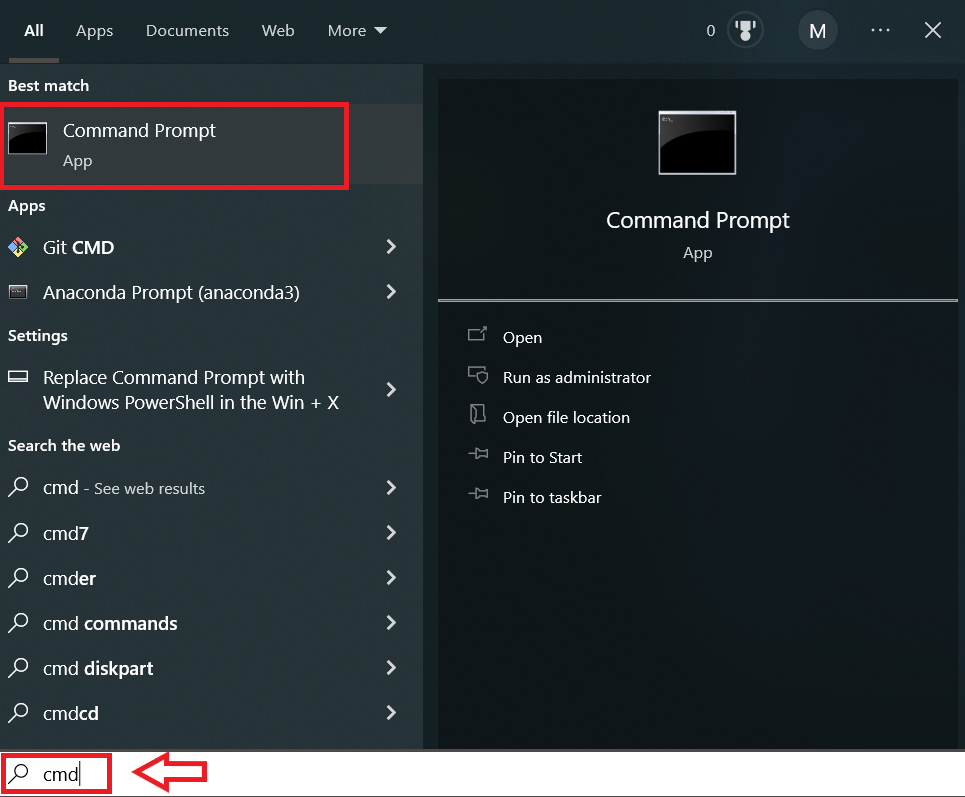

Önce, Windows arama çubuğuna 'cmd' yazıyoruz.

İçeri girdikten sonra 'ipconfig' yazıp çıkan sonucu tarayıcıda açıyoruz.

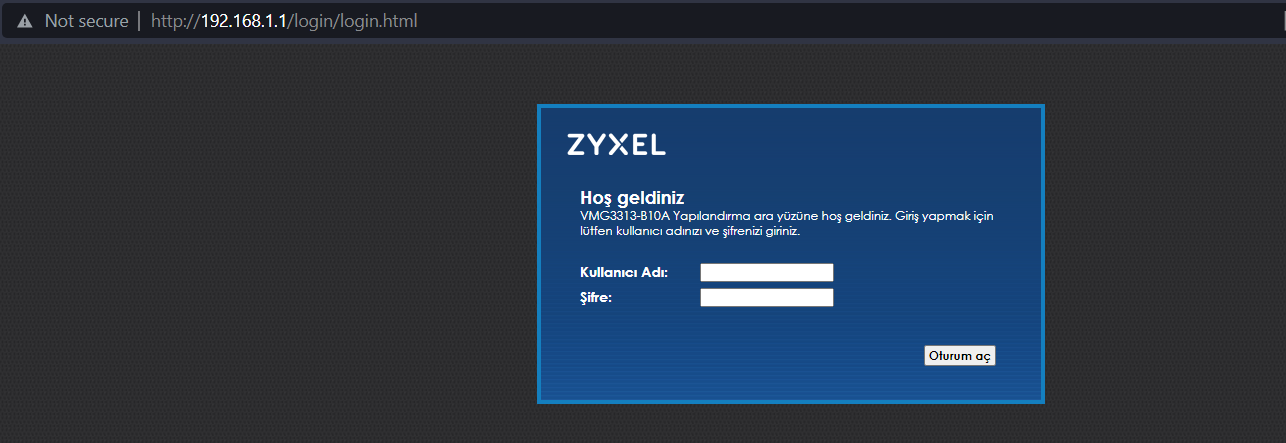

Eğer olmazsa; arama kutucuğunda '192.168.1.1', '192.168.0.1' veya '192.168.2.1' gibi aramaları yaparak deneyebilirsiniz. Eğer bir türlü giremezseniz modeminizin markasına bakın ve 'X marka modem arayüze girme' tarzında bir arama gerçekleştirin. Eğer yine sonuç alamazsanız İnternet Servis Sağlayıcınızı aramak mantıklı olacaktır. Arayüzün kullanıcı giriş ekranına geldiğinizde eğer değiştirmediyseniz kullanıcı adı ve şifrenizin varsayılan hâlini yine internetten arayabilir veya arayıp sorabilirsiniz.

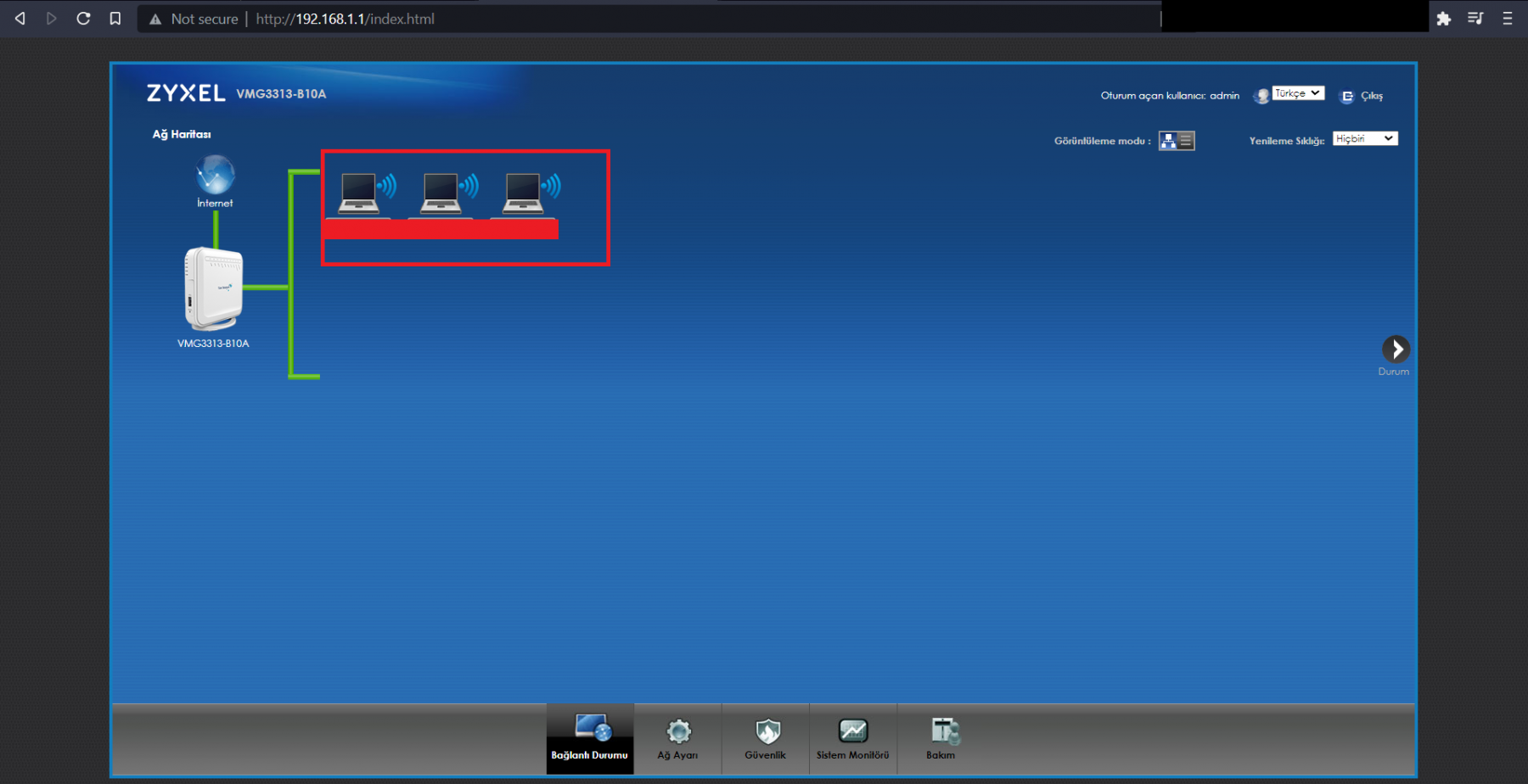

Arayüzler, internet sağlayıcıya bağlıdır. Yani tasarım değişiklikleri olabilir ama şimdi göstereceklerim tüm modemlerde bulunabilecek şeylerdir. Şimdi, arayüze eriştiğinizi varsayıyor ve devam ediyorum. Karşınıza gelecek olan ilk ekranda ağınıza bağlı olan cihazlar gösterilir. Bu cihazlar hakkında çeşitli bilgileri görebilirsiniz (IP adresi, MAC adresi). Dilerseniz ağınızdan istediğiniz cihazı atabilirsiniz.

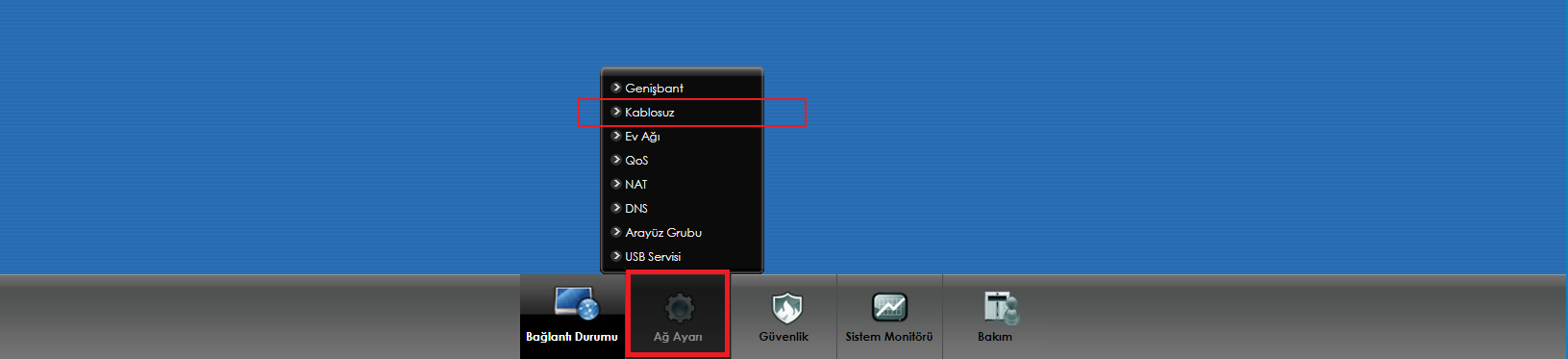

Aşağıdaki butonlardan 'Ağ Ayarı' butonunun üzerine geliyor ve 'Kablosuz' seçeneğini seçiyoruz. Dediğim gibi bu butonların yerleri sizde değişik olabilir; önemli değil, bulabilirsiniz.

Aşağıdaki butonlardan 'Ağ Ayarı' butonunun üzerine geliyor ve 'Kablosuz' seçeneğini seçiyoruz. Dediğim gibi bu butonların yerleri sizde değişik olabilir; önemli değil, bulabilirsiniz.

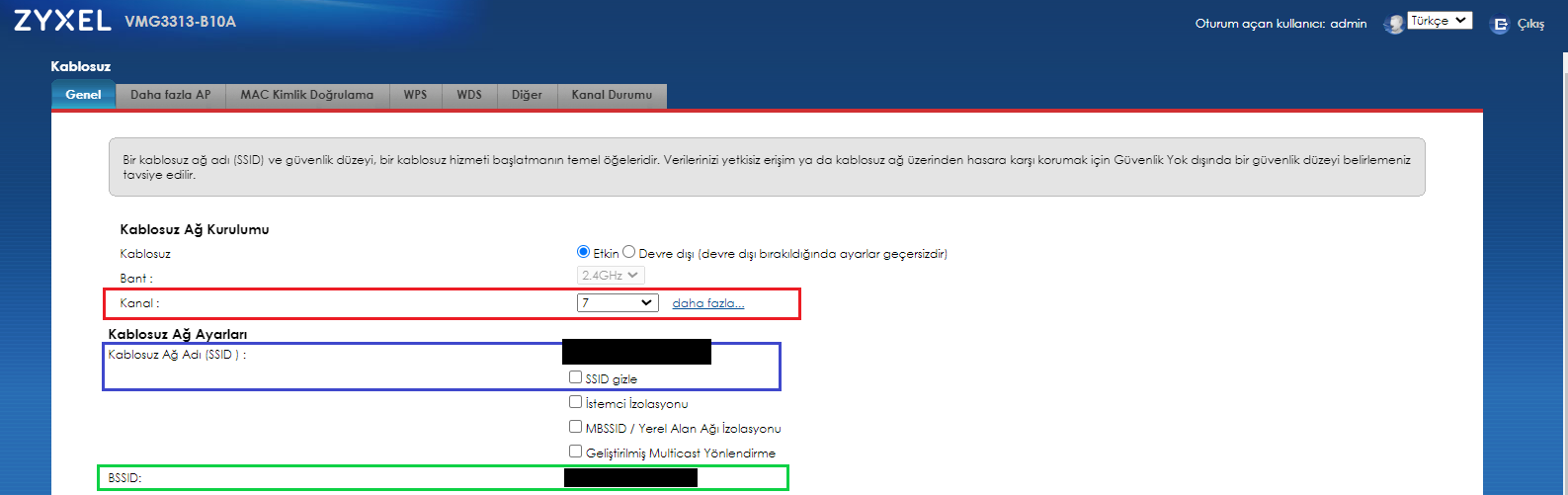

'Kablosuz' seçeneğini seçtikten sonra karşımıza gelecek olan pencerede ağımızla ilgili çeşitli bilgileri görebiliyoruz. İşaretlediğim kısımları tek tek açıklayalım.

- Kanal: Kanal dediğimiz şey, modeminiz ve kablosuz cihazınız arasında veri alışverişinin sağlanması için kullanılan frekans aralıklarıdır. Çevredeki ağların da birer kanalı vardır ve bu kanallar genelde otomatik olarak atanır. Bu kanalı değiştirmeniz sizin yararınıza olabilir çünkü sizin ağınızla birlikte çevredeki ağlardan birkaçı aynı kanalı (örneğin 11) kullanıyorsa bu, internetinizde yavaşlama veya kasma yaratabilir; bu olaya da 'Collision - Çarpışma' denir.

- Kablosuz Ağ Adı (SSID): Nesnelerin İnterneti'nin Güvenliği adlı blogda da söylediğim gibi ağ isminizi, modeminiz hakkında bilgi vermeyen bir isimle değiştirin ve isminizi gizlemeniz size ultra bir güvenlik sağlamaz. Bu güvenlik durumu sadece, normal bir şekilde telefon veya bilgisayardan başkası tarafından bağlanmak için internet ağları taranırken ağınızın gözükmemesini sağlar. Aynı şey hackerlar için geçerli değildir.

- BSSID: Cihazın MAC adresini belirtir. Benzersiz bir tanımlayıcı görevi görür fakat eğer IP adlı blogumuzu okuduysanız kafanız biraz karışabilir. Çünkü hem IP adresi hem de MAC adresi tanımlayıcıdır. Buradaki temel fark, MAC adresi ile internete çıkamıyor oluşunuzdur; cihazınızın adresidir. MAC adreslerini daha detaylı bir şekilde başka bir blog yazımızda ele alacağız.

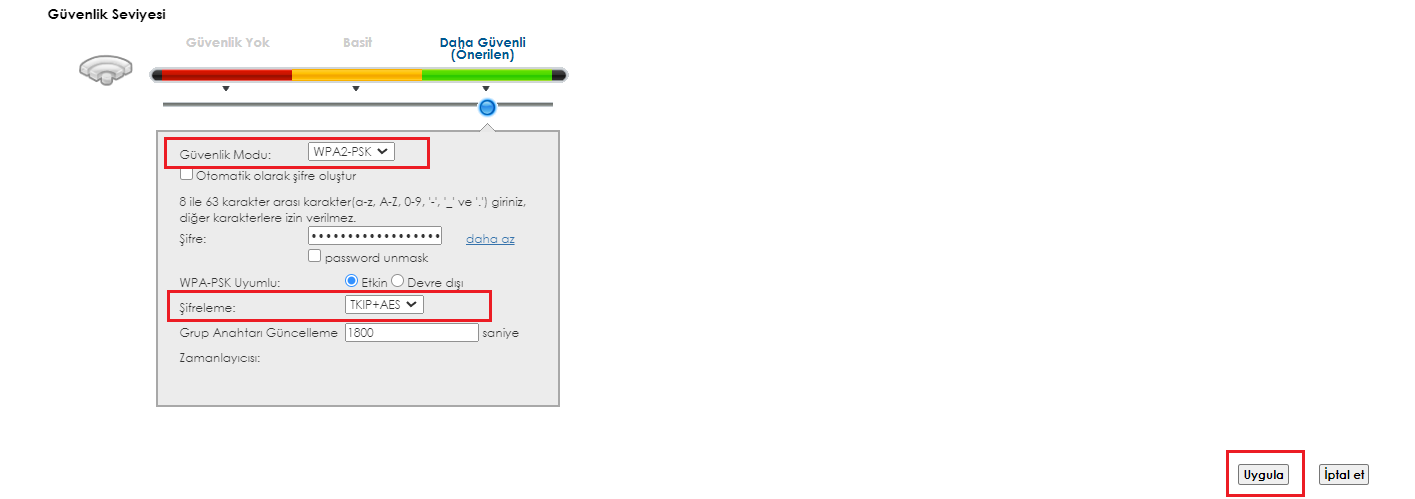

- Güvenlik Modu: Güvenlik modu bakımından az önce anlattığımız her şey geçerlidir.

- Şifreleme: TKIP+AES ile ilgili olarak az önce anlattığımız her şey geçerlidir. İşlemlerinizi sağladıktan sonra sağ alt köşedeki 'Uygula' butonuna basmanız elzemdir.

- Parola: Parola belirlerken genel olarak dikkat etmemiz gereken bazı noktalar vardır. Sıralayalım:

-

- Bir parola, saldırgana sizin hakkınızda bilgi vermemelidir. Yani evcil hayvanınızın ismi veya cinsi, doğum tarihiniz, sevgilinizle çıkma tarihiniz gibi bilgileri parola içerisine dahil etmiyoruz.

- En az 10 karakter uzunluğunda ve özgün olmalıdır. Birçok kişi tarafından kullanılan veya basit olan parolalar (ali123, cokguclusifre gibi) kaba kuvvet saldırıları ile kolayca kırılabilir.

- İçerisinde rakam, büyük - küçük harf ve en az iki özel karakter ('*', '!', '?', '#', '.', '\', '/', '%', '&', '-', '_') bulundurmalıdır.

- Ardışık sayılar veya ardışık harfler içermemelidir (1234 veya abcd gibi).

-

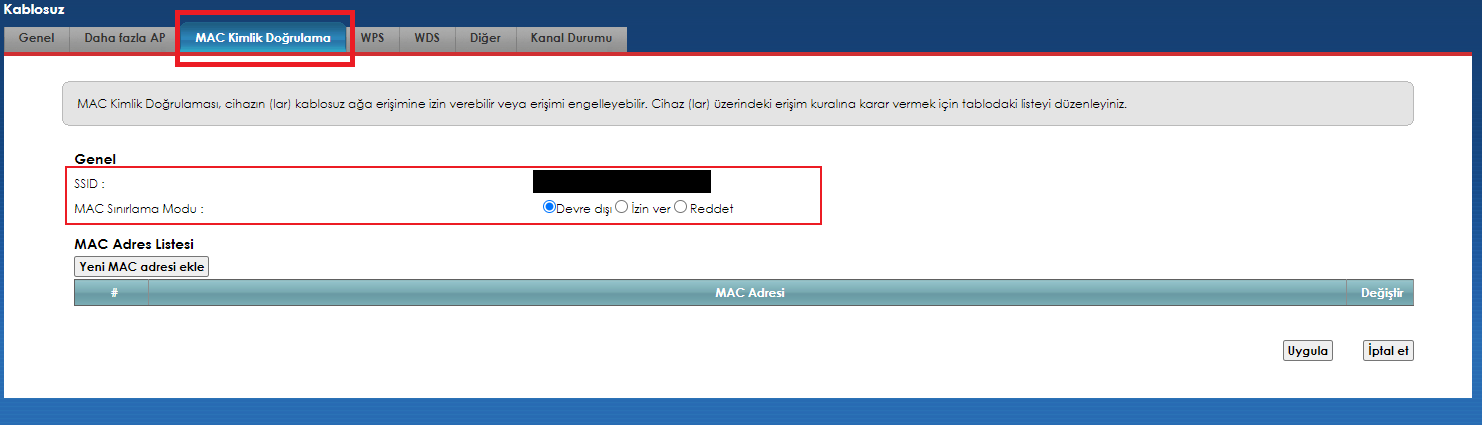

- MAC Sınırlama/Filtreleme: Bu konu hakkında söylemek istediğim birkaç şey var; kimine göre doğru, kimine göre yanlış olabilir. Az önce MAC adreslerinin birer tanımlayıcı olduklarından bahsetmiştim. Yani her cihazın kendine özel bir MAC adresi bulunur. Aşağıdaki görüntüde görmüş olduğunuz özellik birçok kişi tarafından 'güvenli' olarak biliniyor veya algılanıyor fakat ben öyle görmüyorum. MAC adresi filtrelemesi dediğimiz olay şudur: Eğer birinin ağınıza hiçbir şekilde bağlanmasını istemiyorsanız az önce gösterdiğim 'ağa bağlı olan cihazlar' kısmından cihazı bulup MAC adresini kopyalayıp kara listeye eklersiniz. Bununla birlikte sadece 'ağa bağlanabilmesini istediğiniz' cihazların MAC adreslerini beyaz listeye alabilirsiniz ve beyaz listedekiler haricinde ağınıza (sözde) kimse bağlanamaz. Bu ilk bakışta kulağa hoş gelebilir ama hacker bakış açısını kazanmak zorundayız. Bu, sıradan bir blog yazısı değildir.

- Bir hacker belli bir araç ile bir ağda bulunan bütün cihazların BSSID, SSID, Kanal bilgilerini görüntüleyebilir, kendi MAC adresini bir iki komutla kolayca değiştirebilir ve istediği cihazı istediği süre boyunca ağdan atabilir. Ne demek istediğimi biraz anlamışsınızdır.

- Sizin MAC adresiniz X olsun benimki de Y olsun ve siz (X) beyaz listede olmuş olun. Ben çeşitli araçlarla MAC adresimi X yapabiliyorum. Daha sonra 'Deauthentication (deauth)' saldırısı dediğimiz bir saldırıyla sizi ağdan düşürüyorum. Bu sırada da MAC adreslerimiz aynı olduğu ve siz beyaz listede olduğunuz için modeminize bağlanabiliyorum (hem de parola falan girmeden).

- Evet, umarım anlatabilmişimdir.

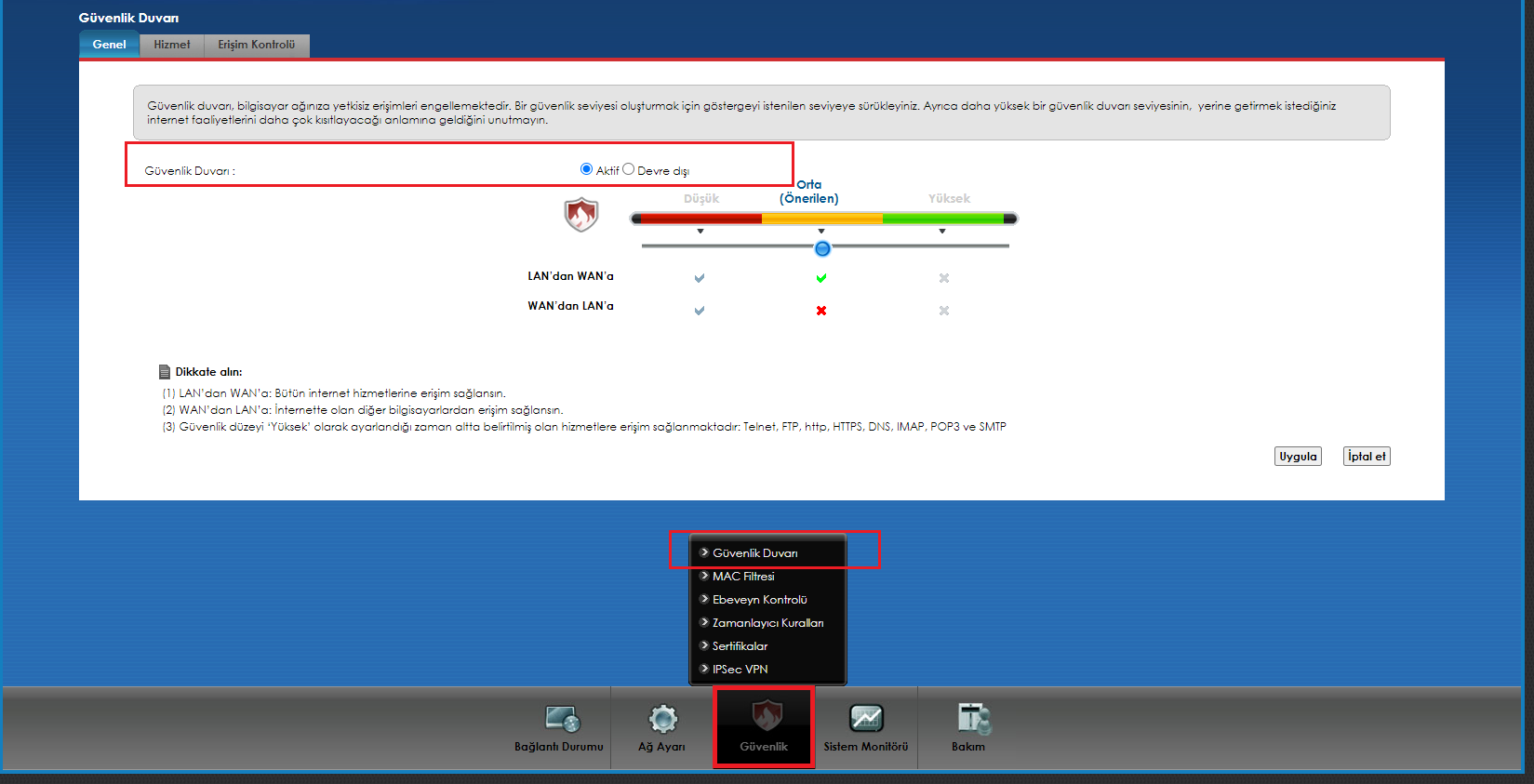

- Güvenlik Duvarı: Son olarak bu özelliği de aktif hâle getirmeniz yararınıza olacaktır.

Yayınlanma Tarihi: 2022-07-09 23:37:17

Son Düzenleme Tarihi: 2022-08-29 18:04:15